Tot op heden was er weinig wetgeving waarin aandacht was voor fysieke beveiliging en het lukt nog niet altijd om de risico’s centraal te stellen en het op de juiste manier onder de aandacht van het hoger management te krijgen. Er wordt bijvoorbeeld gedacht dat het installeren van een inbraakdetectie- en/of camerasysteem wel voldoende is, dat het toch allemaal niet zo ingewikkeld kan zijn en/of dat een incident ons niet zal overkomen. Gezien de ontwikkelingen in wetgeving moet daar verandering in komen, willen organisaties compliant zijn.

Onderweg naar fysiek beveiligingsbeheer

Een goede mate van beveiliging is complex en houdt meer in dan het nemen van een aantal maatregelen. Het gaat, of zou moeten gaan, over het beheersbaar maken van beveiligings-risico’s. En dat op een zo doelmatig en doeltreffend mogelijke manier. Door de juiste combinatie van op elkaar afgestemde maatregelen die op hun beurt afgestemd zijn op de risico’s: licht waar het kan, zwaar(der) waar het moet. Aangevuld met een organisatie die in voldoende mate is voorbereid op incidenten die zich toch voordoen. Zonder te veel geld uit te geven aan maatregelen die niet nodig of te zwaar zijn en zonder te veel risico’s te lopen omdat maatregelen over het hoofd zijn gezien of niet werken zoals ze bedoeld zijn.

Daar is een vorm van fysiek beveiligingsbeheer (physical security management) voor nodig, op basis van een gestructureerde aanpak. Dat kan niet alleen incidenten voorkomen maar zorgt er ook voor dat er niet onnodig geld uitgegeven wordt en maakt het daarnaast mogelijk om over het onderwerp te rapporteren zodat het hoger management er meer begrip bij krijgt.

Een beperkte focus op losstaande maatregelen schiet tekort. Zeker in een tijdperk waarin vanuit wetgeving meer eisen aan risicomanagement gesteld worden en dreigingen complexer en veelomvattender zijn dan ooit tevoren. Om organisaties écht weerbaar te maken, is een fundamentele verschuiving nodig: van ad-hoc maatregelen nemen en reactieve incidentbestrijding naar proactief beveiligingsbeheer.

Het knelpunt

Uitzonderingen daargelaten is er binnen organisatie nog niet altijd sprake van zo’n vorm van fysiek beveiligingsbeheer. Risicoanalyses voor alle assets (locaties) zijn niet uitgevoerd of niet compleet, beveiligingsplannen voor assets ontbreken of zijn verouderd, incidenten die zich hebben voorgedaan worden niet grondig geanalyseerd of er worden nauwelijks lessen uitgetrokken. Laat staan verbeteringen doorgevoerd. Er wordt niet gerapporteerd over de status van beveiliging waardoor het bestuur er onvoldoende zicht op heeft en, soms onterecht, denkt dat het op orde is.

Door deze cirkel in stand te houden, krijgt het onderwerp niet de aandacht die het verdient. Dat kan en moet, vanuit de wet, anders.

Nieuwe wetgeving een gewijzigde realiteit voor fysieke beveiliging

Recente ontwikkelingen in wet- en regelgeving, waaronder de Verklaring Omtrent Risicobeheersing (VOR), de Wet weerbaarheid kritieke entiteiten (Wwke), de Cyber-beveiligingswet (CbW) en de Digital Operational Resilience Act (DORA), onderstrepen meer en meer de noodzaak van een benadering van beveiliging waarbij de risico’s centraal staan.

Deze wetten dwingen organisaties om fysieke beveiliging expliciet mee te nemen in hun organisatie brede manier van risicomanagement. Op basis van deze wetten moeten organisaties ook aantoonbaar (gaan) maken dat ze de risico’s in voldoende mate beheersbaar hebben gemaakt of op zijn minst stappen zetten om dat op termijn voor elkaar te krijgen. Wat geldt voor risico’s in het algemeen, geldt ook voor fysieke beveiligingsrisico’s in het bijzonder.

- Verklaring Omtrent Risicobeheersing (VOR): De VOR vereist dat beursgenoteerde bedrijven rapporteren over de effectiviteit van hun interne risicomanagement- en controlesystemen, inclusief risico’s die verband houden met fysieke beveiliging. De VOR dwingt organisaties onder andere om fysieke beveiligingsrisico’s, als subset van de operationele risico’s, te identificeren, te beheersen en hierover verantwoording af te leggen in het jaarverslag.

- Wet weerbaarheid kritieke entiteiten (Wwke) als Nederlandse vertaling van de Critical Entities Resilience Directive (CER): De Wwke is gericht op het verhogen van de weerbaarheid van vitale infrastructuren en kritieke entiteiten waaronder tegen fysieke dreigingen. Organisaties die onder de Wwke vallen hebben een zorgplicht en meldplicht. Dat betekent onder meer dat ze verplicht zijn om risicoanalyses uit te voeren en maatregelen te treffen om hun fysieke beveiliging te waarborgen. Ook moeten zij incidenten registreren, analyseren en (afhankelijk van het incident) rapporteren aan de bevoegde autoriteiten.

- Cyberbeveiligingswet (Cbw) als Nederlandse vertaling van de Network and Information Security Directive (NIS2): Hoewel de Cbw primair gericht is op cyberbeveiliging, heeft deze ook implicaties voor fysieke beveiliging. Ook hier gelden de zorgplicht en meldplicht. De Cbw vereist dat organisaties, op basis van risicobeoordelingen, passende beveiligingsmaatregelen nemen om hun digitale systemen te beschermen. Fysieke beveiliging is hierbij essentieel om te voorkomen dat kwaadwillenden fysiek toegang krijgen tot de systemen en data.

- Digital Operational Resilience Act (DORA, of in het Nederlands de verordening operationele digitale weerbaarheid): DORA stelt eisen aan de operationele weerbaarheid van bedrijven in de financiële sector, inclusief ICT-dienstverleners. Waaronder eisen ten aanzien van de ICT-risicobeheersing, het melden van ICT-incidenten, het testen van de weerbaarheid en het beheer van ICT-risico’s bij uitbesteding aan derden. De focus ligt op het versterken van de weerbaarheid tegen ICT-risico’s, zoals tegen cyberaanvallen. Omdat dreigingen vaak een hybride karakter hebben, waarbij bijvoorbeeld fysieke toegang gebruikt kan worden voor digitale aanvallen of vice versa, moet er ook gekeken worden naar de fysieke beveiligingsrisico’s.

De implicaties voor fysieke beveiliging

Deze wetten hebben significante implicaties voor de fysieke beveiliging van organisaties. Ze vereisen een meer systematische en risicogebaseerde aanpak, waarbij niet alleen gekeken wordt naar de beveiligingsmaatregelen maar juist ook naar de risico’s en de mate waarin de maatregelen daarop afgestemd zijn.

Om aantoonbaar aan de wetten te voldoen moeten organisaties, ten aanzien van fysieke beveiliging, daarvoor minimaal:

- Alle locaties in beeld hebben, inclusief de mate waarin ze daarvan afhankelijk zijn aan de hand van Te Beschermen Belangen waaronder de bedrijfsprocessen en de ondersteunende middelen (personen, informatie, materieel, attractieve zaken en overige bedrijfsmiddelen).

- Alle realistische risico’s voor die locaties in beeld hebben. Bijvoorbeeld door het uitvoeren van risicoanalyses op basis van een dreigingsprofiel waarin naast de dreigingen ook de dadertypen, motieven en aanvalsmiddelen zijn opgenomen inclusief criteria om de kans en impact te bepalen.

- Voor alle locaties waar ze verantwoordelijk voor zijn over actuele beveiligingsplannen beschikken waarin staat wat er aan beveiligingsmaatregelen nodig is op basis van de risico’s die onderkend zijn.

- Inzicht hebben in de verschillen tussen de maatregelen die nodig zijn en de maatregelen die in de praktijk al genomen zijn zodat de verbeteringen inzichtelijk worden.

- Weten of de maatregelen beheerd worden, werken zoals ze bedoeld zijn (inspecties, audits) en storingen tijdig opgelost worden.

- Incidenten die zich voordoen melden, registreren, analyseren, erover rapporteren en er lessen uit trekken om verbeteringen door te kunnen voeren om, vergelijkbare, incidenten in de toekomst mogelijk wel te kunnen voorkomen.

- De gegevens meten (prestatie-indicatoren) en in een zodanige vorm beschikbaar hebben dat erover gerapporteerd kan worden (dashboards) zodat aantoonbaar gemaakt kan worden wat er gedaan wordt om de risico’s beheersbaar te maken.

Een overzichtelijke aanvliegroute

Spreekwoordelijk is Rome niet in één dag gebouwd en moet je een olifant in kleine stukjes eten. Vergelijkbaar bouw je fysiek beveiligingsbeheer ook niet op één dag of in één keer. Afhankelijk van de stappen die de organisatie al gezet heeft en hoe volwassen de organisatie op het gebied van fysieke beveiliging is, is er een middellange of lange termijnstrategie nodig om fysiek beveiligingsbeheer op een effectieve en efficiënte manier in te richten, de risico’s onder controle te krijgen en aan de wetten te voldoen.

Kijk je echter naar de eerdergenoemde wetten, dan is die tijd er niet (meer) en moeten er op korte termijn stappen gezet worden. Zoals Confucius (500 v Chr) al zei: Het beste moment om een boom te planten is 10 jaar gelden. Het op één na beste moment is nu. Dat wil niet zeggen dat je de stip op de horizon niet moet zetten en er de tijd voor moet nemen om daarnaar toe te groeien. Het betekent echter ook dat er eigenlijk geen tijd meer te verliezen is om de eerste resultaten te laten zien.

Er zijn complete raamwerken om fysiek beveiligingsbeheer onder controle te krijgen (zie verderop en ik vertel je daar graag meer over) maar als we snel stappen moeten zetten dan kun je vandaag nog beginnen met de volgende overzichtelijke aanvliegroute:

- Breng al je locaties in kaart en voer voor iedere locatie een risicoanalyse uit;

- Stel de beveiligingsplannen op door daarin de maatregelen op te nemen die moeten, bepaal wat al gerealiseerd is en maak inzichtelijk waar nog verbeteringen nodig zijn;

- Meet de prestatie-indicatoren. Begin klein, bijvoorbeeld: voor iedere locatie is een risicoanalyse aanwezig, voor iedere locatie is een beveiligingsplan opgesteld en voor iedere locatie zijn de verbeteringen inzichtelijk;

- Verzamel de gegevens en presenteer ze door middel van dashboards;

- Verrijk die dashboards met informatie over incidenten die zich hebben voorgedaan;

- Zorg dat er, periodiek, over het geheel gerapporteerd wordt aan het hoger management en geef daarbij aan waar de organisatie staat ten opzichte van de lange termijnstrategie.

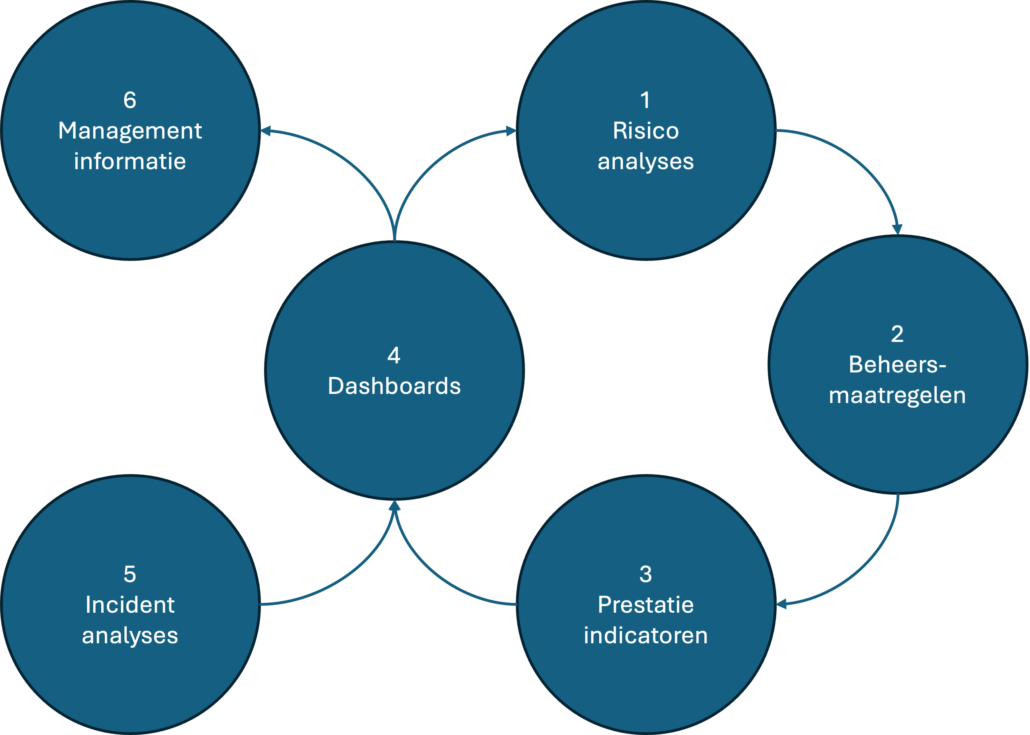

Visualiseren we deze stappen, dan ziet dat er als volgt uit:

Als organisaties met deze stappen beginnen, zijn ze al aardig op weg om meer zicht op de fysieke beveiliging te krijgen en ontstaat een kwaliteitscirkel (Deming/PDCA) waarmee de risico’s steeds beter onder controle komen. Het levert ook informatie op die met het hoger management gedeeld kan worden zodat er meer begrip ontstaat en men weet waar we mee bezig zijn. Is de basis gelegd? Dan kan daarna doorgebouwd worden en meer en meer gericht worden op de steeds meer gestructureerde manier van fysiek beveiligingsbeheer op de lange termijn.

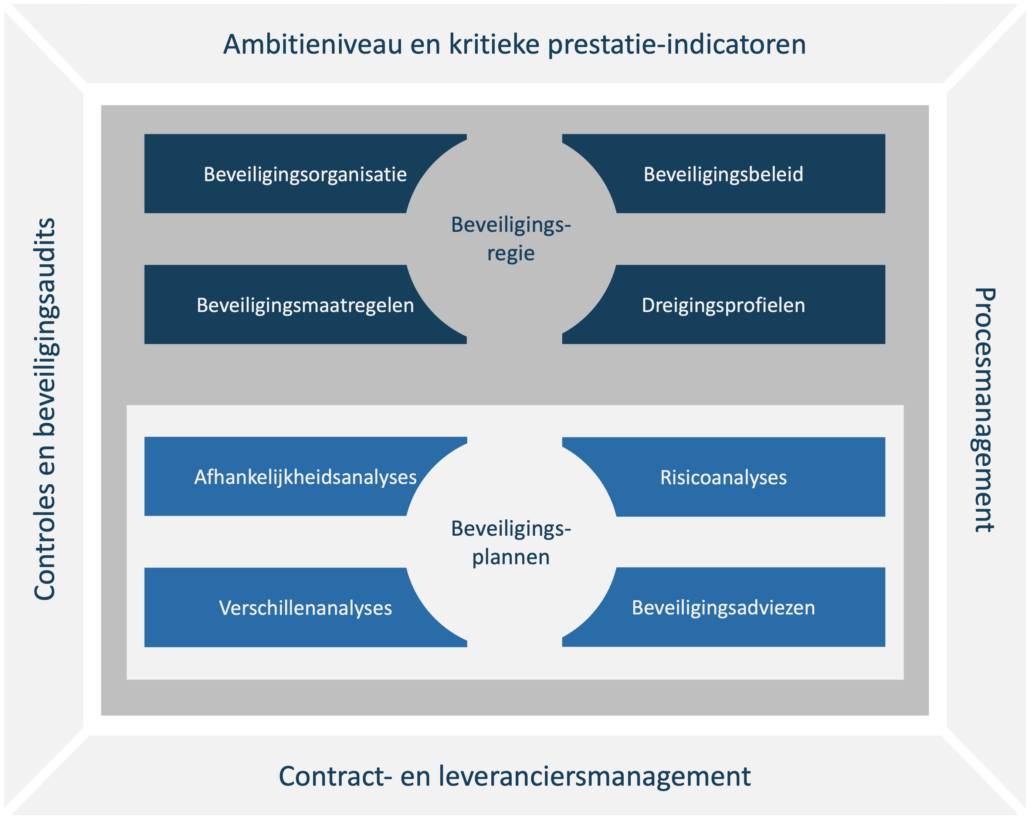

Daarbij wordt dan bijvoorbeeld ook de volwassenheid gemeten, het beleid opgesteld, de beveiligingsorganisatie daarop afgestemd, de beveiligingsprocessen ingericht, de leveranciers erbij betrokken en worden controles en audits uitgevoerd om het geheel steeds verder te verbeteren. Daarvoor kan bijvoorbeeld onderstaand raamwerk gebruikt worden.

Hulp nodig?

Met de genoemde 6 stappen kan de organisatie al snel beginnen en zichtbaar voortgang boeken. Maar ik kan me ook voorstellen dat je er wel wat hulp bij kunt gebruiken.

Heb je het gevoel dat de risicobeoordelingen en beveiligingsplannen niet up-to-date zijn? Wij bieden de oplossing. Met Beveiligingsplan as a Service (BaaS) haal je een betrouwbare dienst in huis die je het werk uit handen neemt. Voor een vast bedrag per locatie per maand voeren wij de risicobeoordelingen uit, stellen we de beveiligingsplannen op en zorgen dat alles up-to-date blijft. Aan de hand van de prestatie-indicatoren meten we hoe de organisatie ervoor staat en we zorgen ervoor dat er dashboards beschikbaar zijn waarmee je aan het hoger management kunt rapporten. Als je wil, voeren we ook de inspecties, verschillenanalyses of beveiligingsaudits uit en monitoren we de verbeteringen voor je.

Wil je meer weten over de 6 genoemde stappen, over de dienst waarmee we je kunnen ondersteunen of over het complete raamwerk voor fysiek beveiligingsbeheer? Stuur me een bericht of klik hier: https://www.risicoregisseurs.nl/baas-beveiligingsplan-as-a-service/>

Download Fysiek beveiligingsbeheer: vanuit de wet een noodzakelijke transformatie